介绍

Welcome to the 2022 Common Weakness Enumeration (CWE™) Top 25 Most Dangerous Software Weaknesses list (CWE™ Top 25). This list demonstrates the currently most common and impactful software weaknesses. Often easy to find and exploit, these can lead to exploitable vulnerabilities that allow adversaries to completely take over a system, steal data, or prevent applications from working.

许多处理软件的专业人员会发现CWE前25名是一种实用且方便的资源,以帮助降低风险。这可能包括软件架构,设计师,开发人员,测试人员,用户,项目经理,安全研究人员,教育工作者以及标准开发组织(SDOS)的贡献者。

To create the list, the CWE Team leveraged常见漏洞和暴露(CVE®)国家标准技术研究所(NIST)中找到的数据国家脆弱性数据库(NVD)和常见的脆弱性评分系统(CVSS)与每个CVE记录相关的分数,包括关注网络安全和基础设施安全局(CISA)的CVE记录已知的利用漏洞(KEV)目录。A formula was applied to the data to score each weakness based on prevalence and severity.

分析以计算2022前25的数据集包含前两个日历年中总共37,899个CVE记录。

目录

CWE前25名

Below is a list of the weaknesses in the 2022 CWE Top 25, including the overall score of each. The KEV Count (CVEs) shows the number of CVE-2020/CVE-2021 Records from the CISA KEV list that were mapped to the given weakness.

| 秩 |

ID |

姓名 |

分数 |

Kev Count(CVE) |

秩Change vs. 2021 |

| 1 |

CWE-787 |

外面写作 |

64.20 |

62 |

0 |

| 2 |

CWE-79 |

网页生成期间输入的中和不当(“跨站点脚本”) |

45.97 |

2 |

0 |

| 3 |

CWE-89 |

SQL命令中使用的特殊元素的中和不当('SQL注入') |

22.11 |

7 |

+3 |

| 4 |

CWE-20 |

Improper Input Validation |

20.63 |

20 |

0 |

| 5 |

CWE-125 |

越野读 |

17。67 |

1 |

-2 |

| 6 |

CWE-78 |

OS命令中使用的特殊元素的中和不当(“ OS命令注入”) |

17.53 |

32 |

-1 |

| 7 |

CWE-416 |

免费使用后使用 |

15.50 |

28 |

0 |

| 8 |

CWE-22 |

Improper Limitation of a Pathname to a Restricted Directory ('Path Traversal') |

14.08 |

19 |

0 |

| 9 |

CWE-352 |

跨站点伪造(CSRF) |

11。53 |

1 |

0 |

| 10 |

CWE-434 |

不受限制地上传危险类型的文件 |

9.56 |

6 |

0 |

| 11 |

CWE-476 |

空指针解除 |

7.15 |

0 |

+4 |

| 12 |

CWE-502 |

不受信任数据的次要化 |

6.68 |

7 |

+1 |

| 13 |

CWE-190 |

整数溢出或环绕 |

6.53 |

2 |

-1 |

| 14 |

CWE-287 |

身份验证不当 |

6.35 |

4 |

0 |

| 15 |

CWE-798 |

使用硬编码凭证 |

5.66 |

0 |

+1 |

| 16 |

CWE-862 |

缺少授权 |

5.53 |

1 |

+2 |

| 17 |

CWE-77 |

命令中使用的特殊元素的中和不当(“命令注射”) |

5.42 |

5 |

+8 |

| 18 |

CWE-306 |

缺少关键功能的身份验证 |

5.15 |

6 |

-7 |

| 19 |

CWE-119 |

内存缓冲区范围内操作的不当限制 |

4.85 |

6 |

-2 |

| 20 |

CWE-276 |

错误的默认权限 |

4.84 |

0 |

-1 |

| 21 |

CWE-918 |

服务器端请求伪造(SSRF) |

4.27 |

8 |

+3 |

| 22 |

CWE-362 |

同时使用共享资源的同步执行不当(“种族条件”) |

3.57 |

6 |

+11 |

| 23 |

CWE-400 |

不受控制的资源消耗 |

3.56 |

2 |

+4 |

| 24 |

CWE-611 |

Improper Restriction of XML External Entity Reference |

3.38 |

0 |

-1 |

| 25 |

CWE-94 |

不当控制代码(“代码注入”) |

3.32 |

4 |

+3 |

分析和评论

关键点

从去年的列表中,弱点类型排名排名的位置有几个显着的转变,包括几个弱点掉落或在前25名中首次出现。

清单上最大的移动者是:

- CWE-362(使用不正确的同步(“种族条件”)同时执行):从#33到#22

- CWE-94(对代码的生成不当控制(“代码注入”)):从#28到#25

- CWE-400(不受控制的资源消耗):从#27到#23

- CWE-77(命令中使用的特殊元素的中和不正确(“命令注射”)):从#25到#17

- CWE-476(null指针取消):从#15到#11

最大的下移动者是:

- CWE-306(关键功能缺少身份验证):从#11到#18

- CWE-200(将敏感信息暴露于未经授权的演员):从#20到#33

- CWE-522(不充分保护凭据):从#21到#38

- CWE-732(关键资源的不正确权限分配):从#22到#30

前25名中的新条目是:

- CWE-362(使用不正确的同步(“种族条件”)同时执行):从#33到#22

- CWE-94(对代码的生成不当控制(“代码注入”)):从#28到#25

- CWE-400(不受控制的资源消耗):从#27到#23

从前25名中脱颖而出的条目是:

- CWE-200(将敏感信息暴露于未经授权的演员):从#20到#33

- CWE-522(不充分保护凭据):从#21到#38

- CWE-732(关键资源的不正确权限分配):从#22到#30

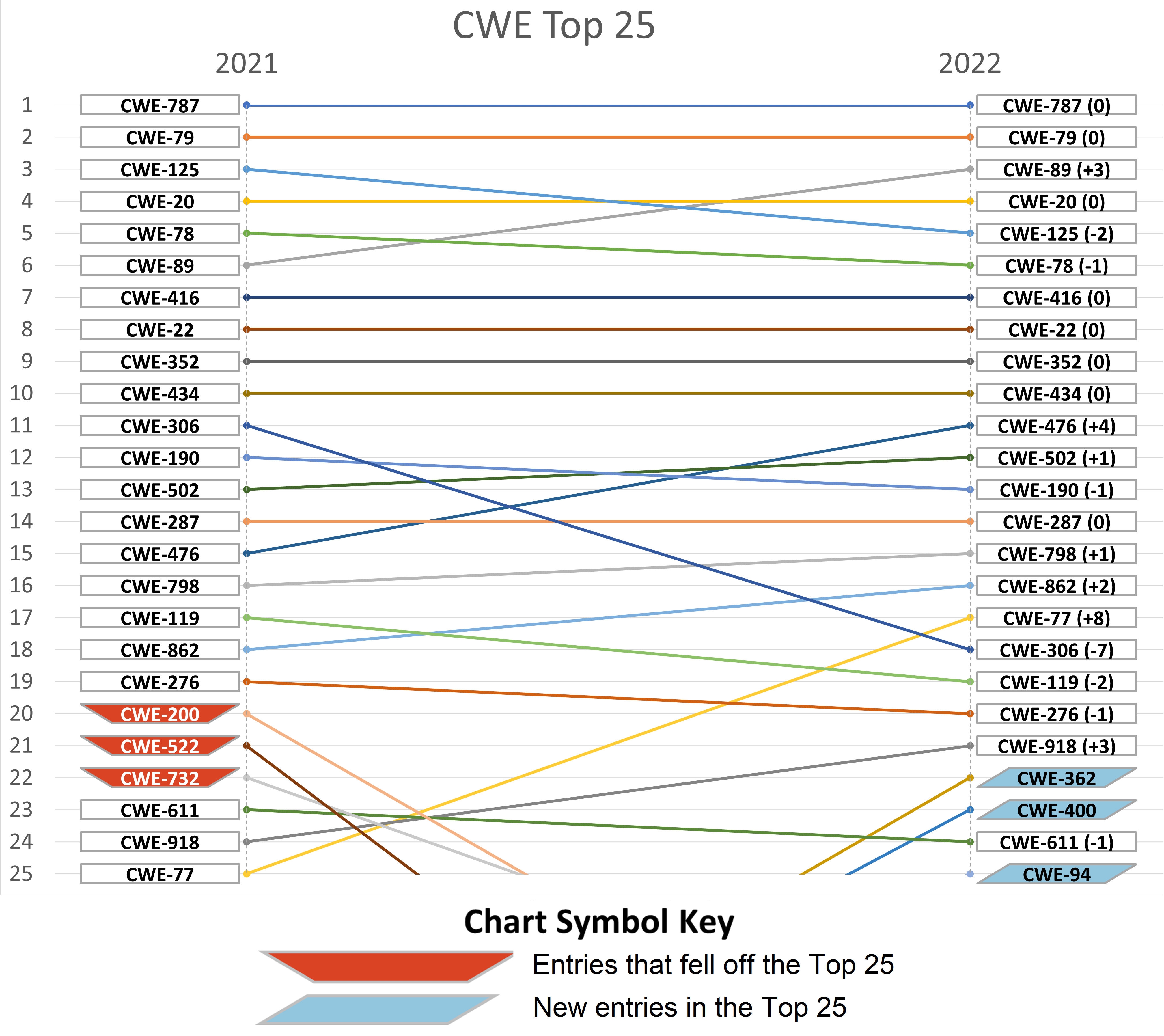

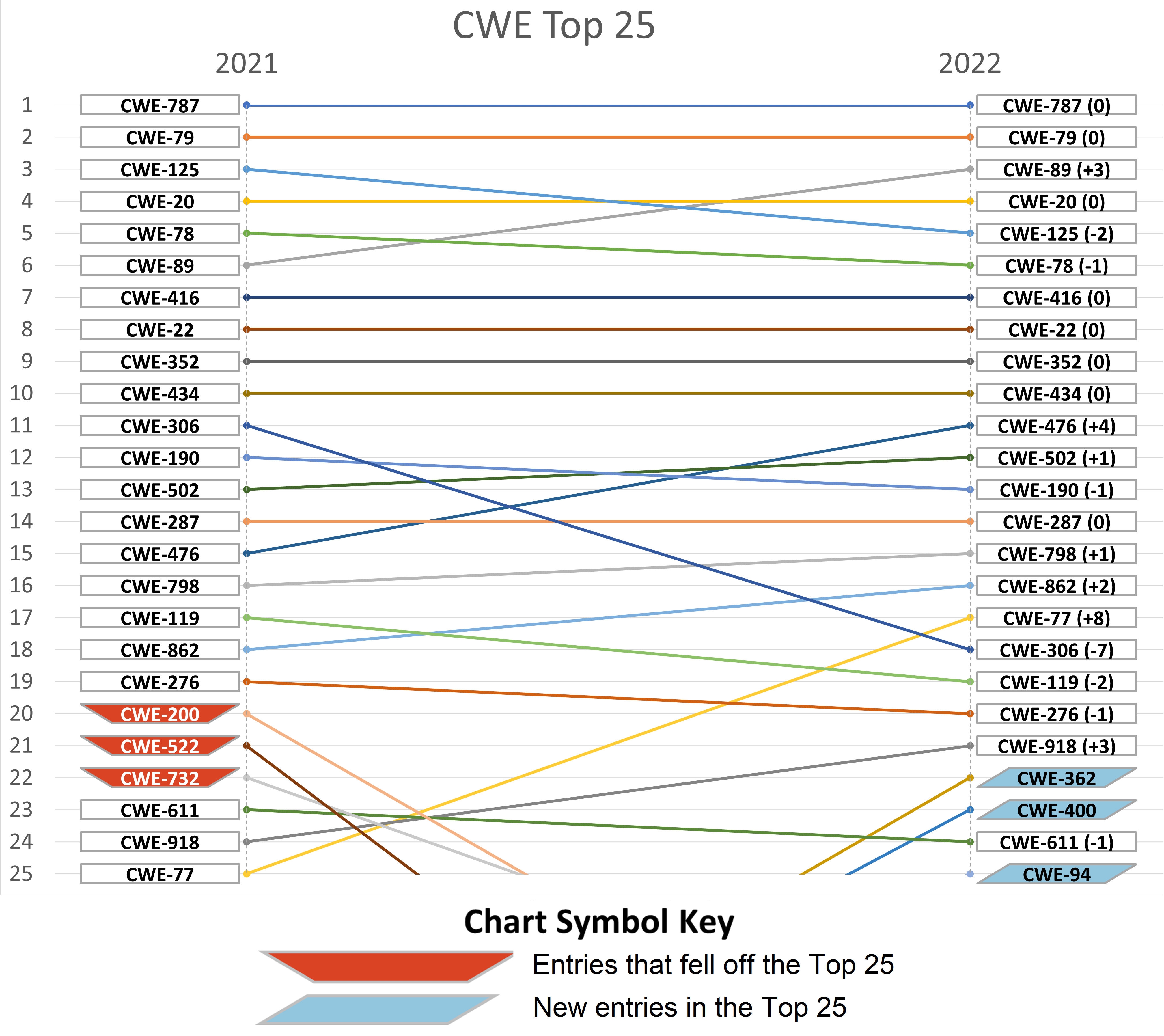

以下是2021和2022前25个列表中差异的视觉表示。

一般见解

与过去几年一样,前25名一直持续过渡到更具体的基础弱点。虽然独特的数量却缓慢下降班级弱点(从2020年的9点减少到2022年的7个),用于生成名单的所有映射的百分比从2020年的30%下降到今年的16%。化合物和变体弱点的其他级别保持相对不变。2019年的数据包括完整性,其中43%的所有映射都用于课程,但是此初始数据集有许多类别,这是重新映射分析的重点。因此,对班级的广泛分析不如以后的几年。

| 年 |

2019 |

% |

2020 |

% |

2021 |

% |

2022 |

% |

| 独特的类/支柱CWES |

7 |

28% |

9 |

36% |

8 |

32% |

7 |

28% |

| 唯一的基础/变体/复合CWES |

18 |

72% |

16 |

64% |

17 |

68% |

18 |

72% |

| Mappings to Class |

9548 |

43% |

6450 |

30% |

3058 |

17% |

3626 |

16% |

| 映射到基础/var/comp |

12411 |

57% |

14772 |

70% |

14839 |

83% |

19254 |

84% |

| Total Maps with Top 25 CWEs |

21959 |

|

21222 |

|

17897 |

|

22880 |

|

| 所有CWE的地图 |

26341 |

|

27168 |

|

24282 |

|

30681 |

|

| 地图到基地 |

10919 |

50% |

12988 |

61% |

13291 |

74% |

17386 |

76% |

| 地图到变体 |

799 |

4% |

918 |

4% |

807 |

5% |

1021 |

4% |

| 地图到化合物 |

693 |

3% |

866 |

4% |

741 |

4% |

847 |

4% |

尽管列表中仍然存在7种级级弱点,但它们在排名中已明显下降,这受到重新映射任务的优先级的影响(请参阅Remapping Task)。随着社区将其映射改善到更精确的弱点,预计将在未来的几年中继续进行。

今年的分析创造了班级和基础水平弱点的混合物,以从前25名中上下移动。这是可以预期的,因为其中一些课程通常是众所周知的,易于识别的关键字,例如“种族条件”,“命令”注射剂等。CWE计划的目标仍然可以通过前25名中的基础级弱点类型来迭代地提供更特异性。正如观察到的那样,每年都会更接近该目标。该计划的目标是,这一趋势将使试图更好地理解和解决在更高运营层面威胁到当今系统的问题有益于用户,因为基本级别的弱点比更高的班级弱点更有用和有利于实践缓解。

对于那些对这些转变发生的感兴趣的人,请参阅“Remapping Task“部分要了解重新映射活动的优先级列表如何影响排名。

方法概述

2022 CWE前25名是通过从NVD中获取和分析公共漏洞数据来开发的。对于2022年列表,使用了数据已知的利用漏洞(KEV)目录, established in accordance with "约束操作指令22-01-降低了已知剥削漏洞的重大风险“由CISA在2021年11月。KEV是已知在野外被剥削的脆弱性的权威来源。

在数据收集和重新映射过程之后,使用评分公式来计算弱点的等级顺序,该等级顺序结合了CWE是脆弱性的根本原因与CVSS测量的每个漏洞开发的平均严重程度。在这两种情况下,相对于所看到的最小值和最大值,频率和严重程度均标准化。在下一节中,这些指标分别以“ NVD计数”和“ AVG CVSS”形式呈现。

有关2022前25名列表的计算的更具体而详细的信息,请参阅详细的方法。

CWE前25名,评分指标

下表显示了2022 CWE前25个列表,其中包含相关评分信息,包括NVD数据集中与特定CWE相关的条目数量,每个漏洞的平均CVSS得分映射到特定弱点。

风口浪尖上的弱点

根据评分公式,这些弱点不够严重或不够普遍,无法包含在2022 CWE前25位。

使用2022 CWE前25名列表进行缓解和风险决策的个人应考虑在分析中包括这些其他弱点,因为全部在正确条件下,弱点可能会成为可剥削的脆弱性:

| 秩 |

CWE |

姓名 |

NVD Count |

Avg CVSS |

总体得分 |

Kev Count(CVE) |

秩Change vs. 2021 |

| 26 |

CWE-295 |

证书验证不当 |

242 |

6。95 |

3.12 |

2 |

0 |

| 27 |

CWE-427 |

不受控制的搜索路径元素 |

211 |

7。66 |

3.12 |

0 |

+7 |

| 28 |

CWE-863 |

错误的授权 |

250 |

6.76 |

3.10 |

0 |

+10 |

| 29 |

CWE-269 |

特权管理不当 |

207 |

7.67 |

3.06 |

3 |

0 |

| 30 |

CWE-732 |

Incorrect Permission Assignment for Critical Resource |

212 |

7.31 |

2.93 |

1 |

-8 |

| 31 |

CWE-843 |

使用不兼容的类型(“类型混乱”)访问资源 |

173 |

8。34 |

2.87 |

10 |

+5 |

| 32 |

CWE-668 |

资源暴露于错误的领域 |

230 |

6.48 |

2.68 |

0 |

+21 |

| 33 |

CWE-200 |

Exposure of Sensitive Information to an Unauthorized Actor |

241 |

5.99 |

2.49 |

2 |

-13 |

| 34 |

CWE-1321 |

对象原型属性(“原型污染”)的不当控制修改 |

140 |

8.77 |

2.48 |

0 |

新的 |

| 35 |

CWE-601 |

URL重定向到不信任站点(“开放重定向”) |

230 |

6.04 |

2.41 |

0 |

+2 |

| 36 |

CWE-401 |

有效终生后缺少记忆的释放 |

195 |

6.71 |

2.39 |

0 |

-4 |

| 37 |

CWE-59 |

Improper Link Resolution Before File Access ('Link Following') |

183 |

7.00 |

2.38 |

4 |

-6 |

| 38 |

CWE-522 |

不充分保护凭据 |

180 |

6.80 |

2。25 |

0 |

-17 |

| 39 |

CWE-319 |

敏感信息的清晰文本传输 |

174 |

6.74 |

2。15 |

0 |

-4 |

| 40 |

CWE-312 |

敏感信息的清晰文本存储 |

182 |

6.25 |

2。01 |

0 |

+1 |

这些条目从2021年的前25名降至2022年的“风口浪风斯语”列表:

- CWE-732(关键资源的不正确权限分配):从#22到#30

- CWE-200(将敏感信息暴露于未经授权的演员):从#20到#33

- CWE-522(不充分保护凭据):从#21到#38

这些条目在2022年新近“尖峰”:

- CWE-668(Exposure of Resource to Wrong Sphere): from #53 to #32. It is not clear why such an increase has occurred since this is a class-level entry.

- CWE-312(Cleartext Storage of Sensitive Information): from #41 to #40.

- CWE-1321(Improperly Controlled Modification of Object Prototype Attributes ('Prototype Pollution')): new to list at #34. This entry was recently added to CWE and NVD View-1003, so it was not mapped in previous years.

这些条目在2021年“在尖峰上”,但在2022年退出了:

- CWE-770(资源分配而无需限制或节流):从#40到#42

- CWE-532 (Insertion of Sensitive Information into Log File): from #39 to #49

- CWE-917(表达语言语句中使用的特殊元素的中和不当(“表达式语言注入”)):从#30到#55

Remapping Task

为了准备CVE/NVD数据进行分析,对NVD条目进行了审查,并且这些条目的CWE映射“重新映射”到正确的弱点。“归一化”过程将选定的弱点转换为View-1003中可用的最低级别CWE。例如,CWE-122:基于堆的缓冲区溢出不是在View-1003中,因此它已“归一化”到其母体基础级弱点,CWE-787:OUT-BONDS WRITE,在View-1003中。

今年的重新映射工作已完成7,359 CVE记录,为2022年前25名列表做准备。今年的分析包括2021年未分析的CVE-2020-XXXX记录以及所有发布的CVE-2021-XXXX ID。今年的重演与6,746 CVE-2020-XXXX删除相结合,这些删除以前在2021年的前25名中已经进行了,导致了过去两年中总共重现的14,032个独特的CVE。今年的重塑数据已与NIST共享,因此他们可以在NVD中更新CVE记录。

The following is an overview of the process:

- Download a "snapshot" of NVD datafrom 2020 and 2021 and perform initial analysis. Snapshots were pulled several times in the ramp-up to the Top 25 publication, all of which introduced more CVE Records to analyze. In an attempt to start Top 25 remapping sooner than in previous years, the CWE Team obtained an initial snapshot on December 7, 2021 and used it for most remapping analyses until May. A final snapshot was downloaded on June 13, 2022 to generate the final Top 25 rankings. Any new CVEs found in the June 13, 2022 snapshot were not analyzed by the Top 25 team for consideration in the 2022 Top 25.

- 与往年一样,对于每个NVD快照,所有CVE的子集自动选择进行重新映射。Groups of approximately 50 CVEs were broken into "batches" that shared certain commonalities, e.g., buffer overflows, injection, or sources generally known to publish minimal details that are highly likely to produce an NVD entry with no mapping to the underlying CWE unless there is a reference from an independent third party. Top 25 Team members were assigned different batches based on their interest, relevant experience, expected complexity, and overall prioritization by team leads.

- 在重新映射的早期,通过执行批量形成自动关键字搜索建议CVE记录可能已被错误映射。例如,某些CVE记录被映射到高级CWE-119(内存缓冲区范围内操作的不当限制),但是与“界线读取”相关的短语在其CVE描述中自动发现。在这种情况下,将映射到较低级别的CWE-125(读取)被认为更合适。如果关键字匹配显示已在NVD中映射的CWE ID,则未对匹配进行审查。

- Extend the keyword matcher为了检测更多更多CWE条目的潜在映射,包括仅在过去一两年中创建的一些。在2021年,创建了一个相关的匹配器,以查找CVE描述中CWE条目的实际名称;它在2022年也很成功,表明采用了基于CWE的名称,无论是否有意。

- 根据前25个的快照计算确定最高级别的类使用从12月7日起的原始NVD数据,然后对它们进行更仔细的调查。最初的25个计算中出现了六个类:CWE-20,CWE-269,CWE-200,CWE-284,CWE-119和CWE-400。尽管这些课程中有四个已经在2021年看到,但CWE-284和CWE-400是新的。这些“前6个”类被添加到焦点小组中,并分为批处理。

- 选择其他主题领域以进行重点。This year's emphasis included access control, injection, cryptography/randomness, and remaining miscellaneous "high-level" classes that ranked from #26 to 50 in the snapshot (CWE-668 and CWE-755). Cryptography remaps had been investigated for the first time in 2021, so it seemed reasonable to reinvestigate for 2022. Access control was also targeted because of the prevalence of class-level access-control issues in the 2021 Top 25 and On the Cusp, as well as a suspicion that mappings would be inconsistent, which turned out to be true. Note: CWE-284 (the Pillar-level CWE for improper access control) had already been included in the focus group mentioned previously, so it was not part of this emphasis round. It should also be noted that CWE-362: Concurrent Execution using Shared Resource with Improper Synchronization ('Race Condition') - a child of the Pillar CWE-691: Insufficient Control Flow Management - was inadvertently omitted from this selection, although it ranked in the mid-30s in the initial snapshot.

- 在涉嫌映射不准确的领域进行更深入的分析,尤其是注射(其相关弱点很多并且充满细微差别)和访问控制(术语的变化很大,并且通常需要特定于领域的知识来解释)。这通常涉及比过去几年更仔细地关注参考文献。例如,2021年和早期的分析表明,在分析参考文献时,对CWE-74和CWE-77的映射很有可能与CWE-78更加精确相关。(看CWE前25名分析)。在2022年也可以看到这种模式。

- Do not separately remap categories.即使2019年底从View-1003中删除了类别,CVE仍然剩下的CVE仍然映射到类别。CVE被映射到类别的CVE并未分析为小组本身,但它们通常被包括在其他小组中,例如密码学或关键字等小组。火柴。应该注意的是,某些CNA源仍在2022年数据中使用类别。

- 改进手动映射过程带有自动化工具和注释。尽管其中一些改进在2021年进行了实验,但它们在2022年被完全采用,并且很可能被用于未来的25名列表中。这些改进包括分析师提供的手动编辑重新映射报告的自动语法检查;CWE ID和关键字匹配的参考URL自动刮擦;并支持将CVE记录转移到不同的“分析批次”之间,以剥夺或重新分配CVE,从而提出了更复杂的分析挑战。

- 创建或增强详细的映射指南对于一组相关弱点和通常遇到的映射错误。这些比公共可用的细节更高CWE映射指导。While useful for third-party analysts who perform CWE mapping for hundreds of CVEs, the guidance might be overkill for most CNAs.

- WhileCWE团队竭尽全力最大程度地减少主观性在重新校正中,缺乏CVE描述中存在的相关,详细信息意味着数据集的一小部分仍然需要一些主观的分析结论。

在过去的几年中,与前25名版本的同时,CWE-1003视图也经过修改,以确保它仍然可以为最常见的CWE映射提供覆盖范围。这为NIST和CWE前25名团队创造了其他技术复杂性。2021年10月发布的CWE 4.6发布,View-1003更新到包括CWE-1321,该CWE-1321最初于2020年8月发布,是今年在CUSP上的新作品。但是,CWE 4.8尚未更新View-1003。CWE团队可以在2022年秋季更新CWE 4.9版本的View-1003。

Significant Changes to the Remapping Task in 2022

前25名团队对2022年的重新映射任务做出了一些重大更改:

- 将NVD的CVMAP数据集成到映射分析中。NVD的CVMAP程序允许CVE编号管理机构(CNAS)在其Purview中为CVE记录提交自己的CWE映射。前25位分析师将这些映射集成为重新映射的附加数据点。在没有足够细节进行更深入分析的情况下,选择了CNA映射。这可能减少了映射到NVD-CWE-NOINFO的CVE数量,并深入了解了CNA本身可能的映射错误。它还揭示了一些弱点过度使用,例如CWE-20和CWE-200。

- Analysts could represent chaining relationships between CWEs within a single vulnerability. A simple syntax was used: X->Y implied that weakness X triggered weakness Y. Longer chains were supported, e.g., X->Y->Z. In some cases, multiple chains existed within the same CVE Record. While the chaining representation did not influence the scoring this year, it provided valuable insights and real-world examples for how chains could be represented for vulnerabilities in the future. The Top 25 Team intends to share experiences with interested parties, including NIST.

- 由于要分析的潜在CVE的数量,因此定义了一个过程,以使CVE更复杂且耗时无法分析。例如,CVE可能与开源产品中的访问控制问题有关,其中包含数十种特定于产品的评论试图确定正确的策略或大量的DIFF报告,除了修复弱点之外,还包含许多更改。这些复杂的CVE被标记为“ TODO”,后来由经验丰富的分析师解决或延迟明年的潜在重新分析。219 CVE没有解决,即它们太复杂且耗时,无法选择准确的重新映射。在重新映射期结束时,还将去优先级化适用于CVE,而CVE似乎不太可能以任何重大的方式影响最终25个结果。例如,由于CWE-20等级的数学不可能,因此许多CVE将其映射到CWE-20,因此被取消优先级。同样,CWE-787在#1处于遥远的领先地位,许多相关的CVE也被取消优化。因此,CWE-20和CWE-787的分数可能不如其他分数那么准确。根本没有重塑或分析总共1,013个CVE。这种去优先级化使分析师能够专注于为NVD / CNA分析师带来更大好处的CVE(以提供可能的映射错误反馈),并分析在顶部25的底部或附近Cusp顶部的CWES附近的CWE,因为即使排名也可能发生很小的变化。 For example, the CWE Team had more time to analyze cryptography-related issues as well as the CISA KEV list.

重塑CISA KEV目录

前25名团队于2022年6月4日下载了KEV数据。CVE-2020-NNNN或CVE-2021-NNNN IDS共有280个CVE记录。由于它们用于CVE-2020-NNNN记录,因此已经重新拍摄了一些2021年前25名。今年,排名前25位的团队重新拍摄了剩余的KEV记录,其中包括与NVD自己的映射一致的关键字匹配的CVE。10个CVE并未完全重塑(主要是由于未解决的戒酒),因此它们继承了原始的NVD映射进行分析。

The 270 remaps for this data set were then analyzed.

- 53 CVE(20%)没有足够的细节来进行重新映射分析,即它们被映射到NVD-CWE-NOINFO。这可能是出乎意料的,因为通常认为积极利用的漏洞具有重要的公众细节。

- 使用前25种方法创建了自定义的顶级N列表,但仅从这套有限的270 CVE集中绘制。这产生了47个独特的CWE。就患病率而言,在5个或更多的CVE记录中只有14个CWE。KEV列表中的排名与整体列表有很大不同。前5名是该顺序的CWE-787,CWE-78,CWE-416,CWE-20和CWE-22。CWE-843(类型混乱)排名第6,而整体列表的排名则为31;但是,考虑到类型混乱在积极利用内存安全问题中的作用,这并不一定是令人惊讶的。另一方面,在选定的KEV集中只看到了两个CWE-79(XSS)的实例,将其排在第30位,而整体列表中的排名第二;同样,CSRF(CWE-352)总体排名第9,但仅报告了KEV中的一个CVE。CWE-125,在主列表中排名第5,在KEV中只有1个CVE记录(排名第45位)。 Finally, CWE-20 somehow kept the same #4 rank, being listed in 20 CVEs.

- 原始前25名中的5个CWE在KEV列表中的排名低于25。4个CWE完全没有任何关联的CVE(CWE-276,CWE-476,CWE-611和CWE-798)。

Limitations of the Remapping Task

在对2019年至2022年的前25个列表中使用了这种重新映射方法之后,已经明显了一些限制:

- 具有高级CWE条目的CVE数量仍然很高,迫使许多CVE的手动重新映射,这是劳动力密集的。

- When remapping is performed over a short time frame before publication of the list, this increases timing and staffing pressures on Top 25 analysts during this period. Data exchange with NIST was improved to provide mapping data monthly over the entire review period, instead of all at once at the end. Still, the short time frame made it difficult for NVD staff to receive, analyze, and process all the mapping changes that required manual modifications as part of the CVMAP effort.

- Since data is from previous years, it prevents being able to give timely feedback to NIST staff and to CNAs so that they can adjust their training and mapping practices. However, due to regular check-ins, the NIST NVD and CWE Top 25 teams have been able to produce and tweak the guidance necessary to ensure future mappings will be more robust.

- The lack of relevant details for many CVEs continues to introduce time-consuming analysis and variability in mapping results, combined with increasing preference to analyze references more closely.

- 即使在CWE前25名团队本身中,不同的分析师也可能是不一致的,因为他们为同一CVE选择的CWE映射,尤其是对于对弱点没有非常清楚的措辞的漏洞。目前尚不清楚这是否是CWE本身的限制,CVE描述中术语的变化,分析师的不同观点和经验,还是所有这些因素的结合。

将来,重新映射任务可能会更改以消除或减轻这些限制。

映射中使用的有问题的CWE

Over the years, remapping by the CWE Team has revealed commonly cited CWEs that are either inappropriate, or not informative due to lack of sufficient details. These "problematic" CWEs make it difficult to tell from a large scale when some weaknesses are reduced as more-rare weaknesses arise. These problematic CWEs can have a significant impact on rankings within the Top 25 or any other CWE-based list.

虽然前25名团队尚未对重新估计揭示的最滥用的CWE进行正式数据分析,但以下CWE尤其有问题:

- CWE-200:将敏感信息暴露于未经授权的演员

- CWE-269:特权管理不当

- CWE-732:关键资源的不正确权限分配

- CWE-77:命令中使用的特殊元素的中和不当(“命令注射”)

- CWE-284:不当访问控制

- CWE-668:资源暴露于错误的球体

- CWE-20:输入验证不正确

- 类别

- Pillars and High-Level Classes

有关更多详细信息,请参阅有问题映射的详细信息补充网页中的部分。

同比趋势:2019年至2022年列表

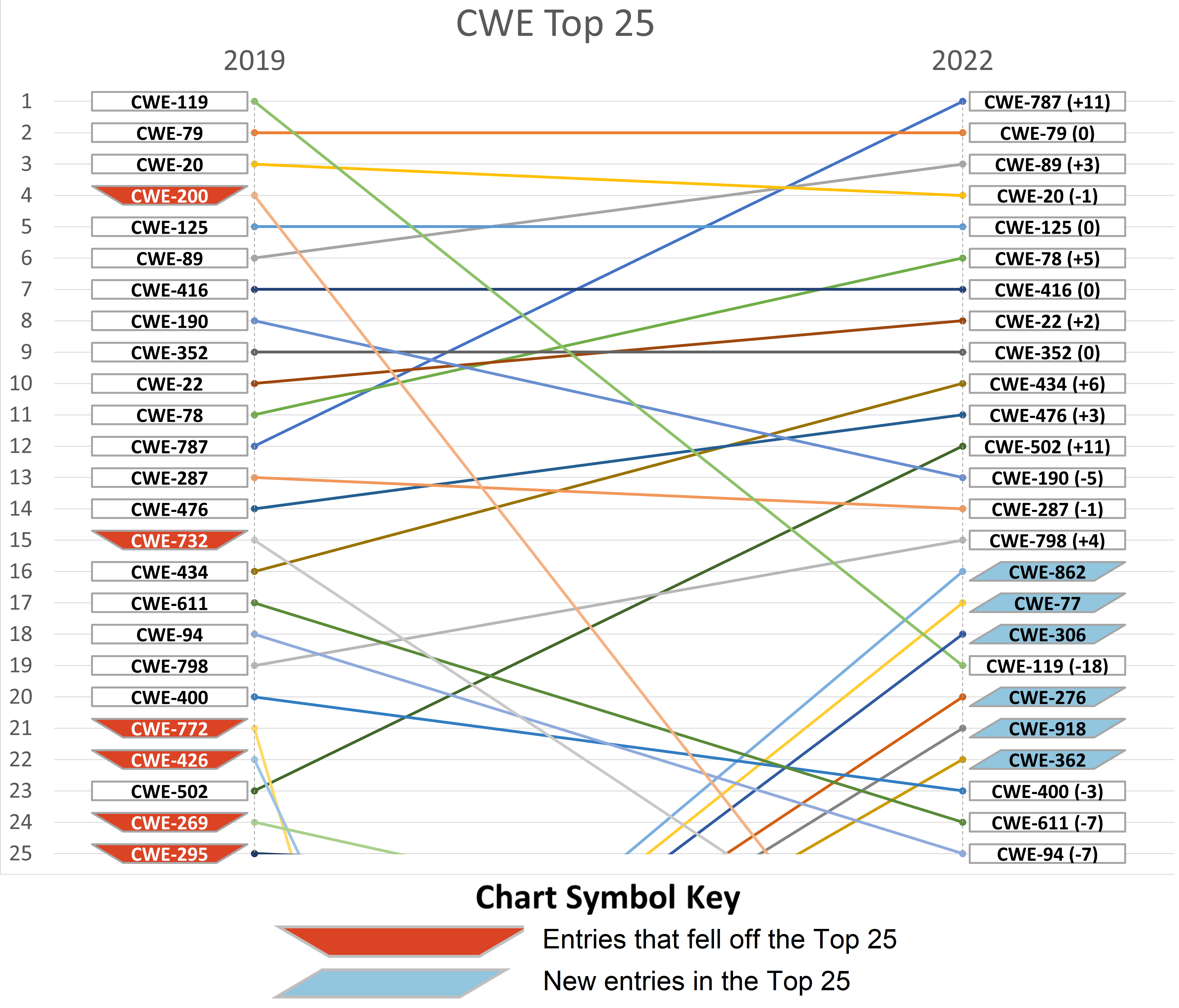

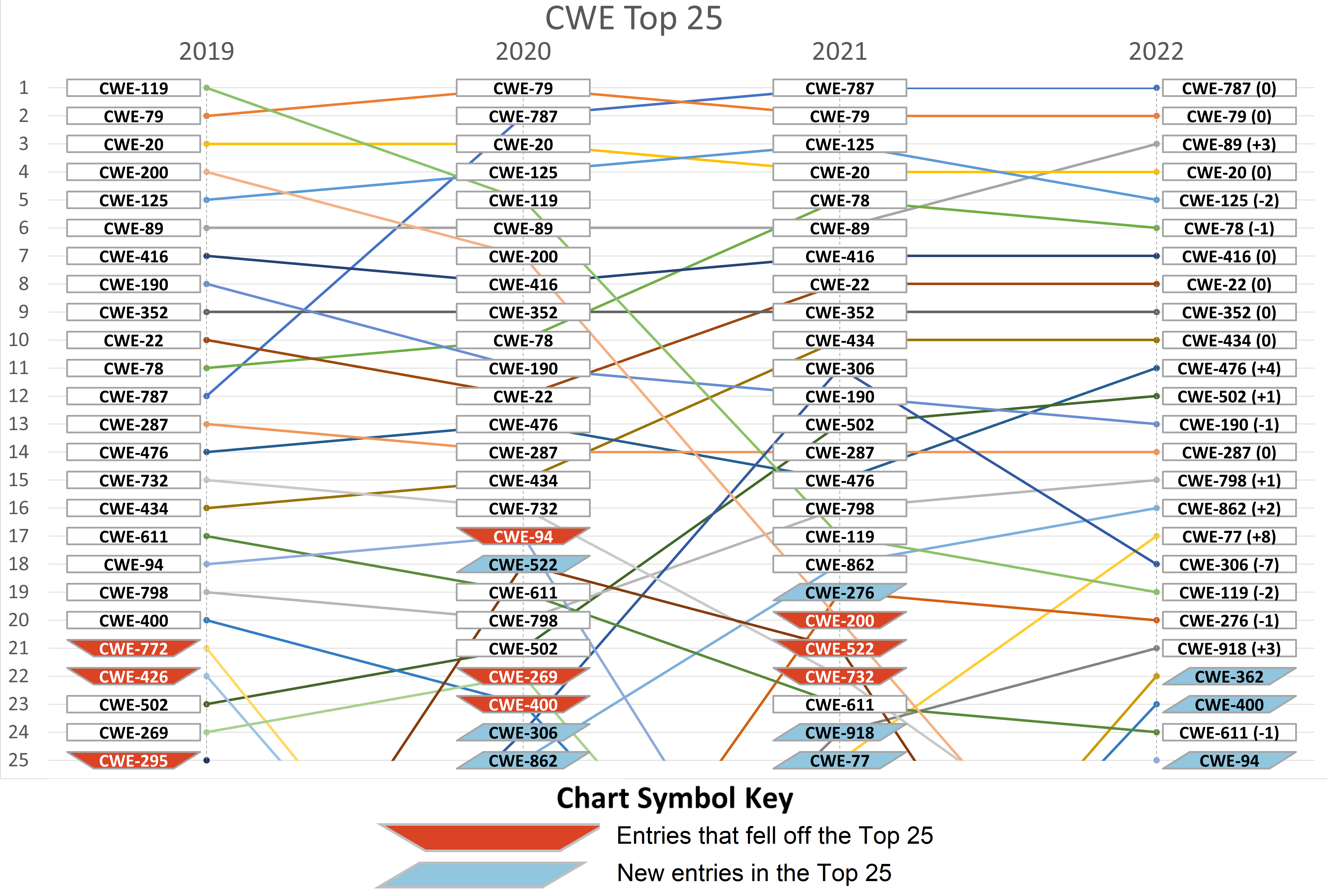

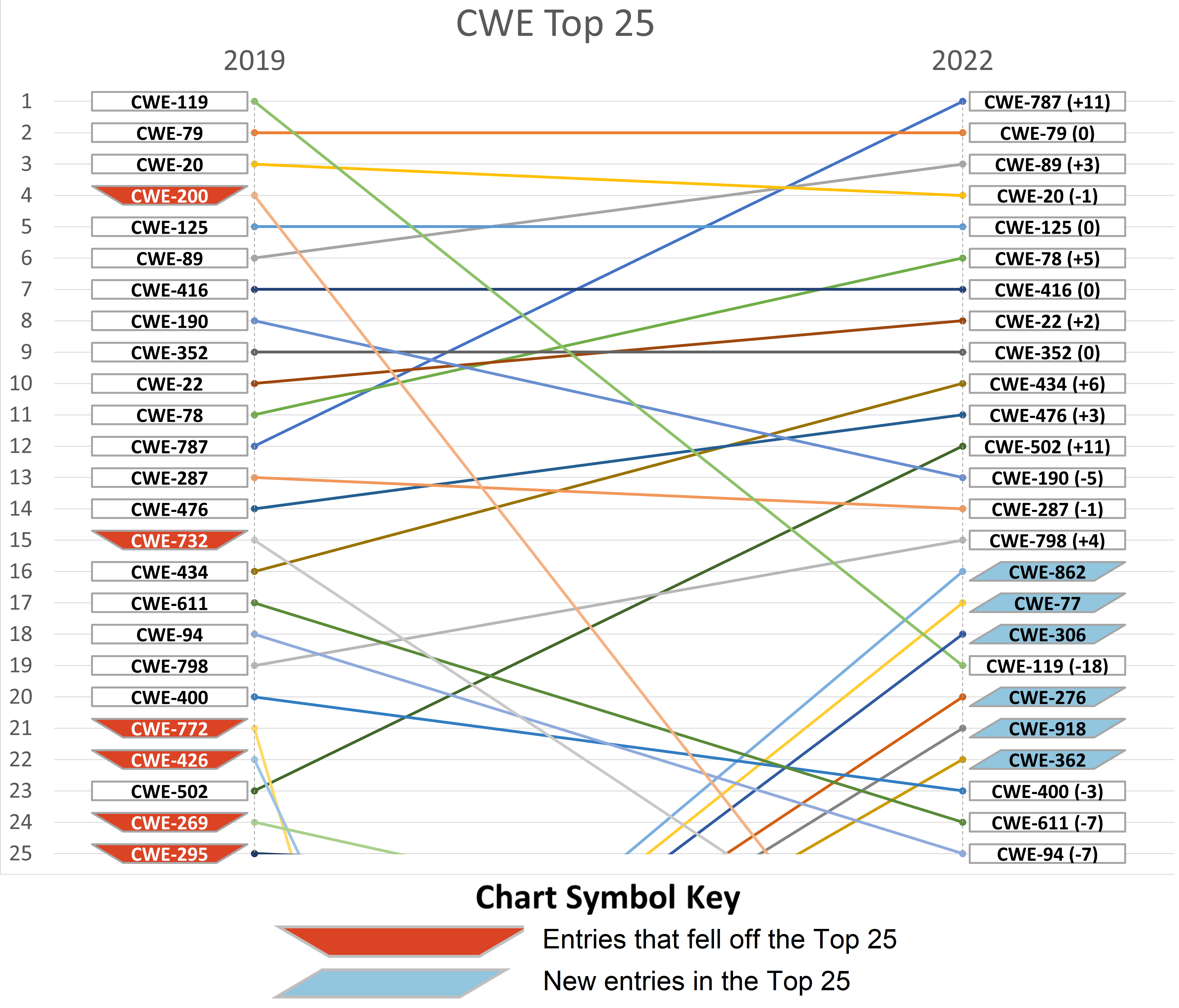

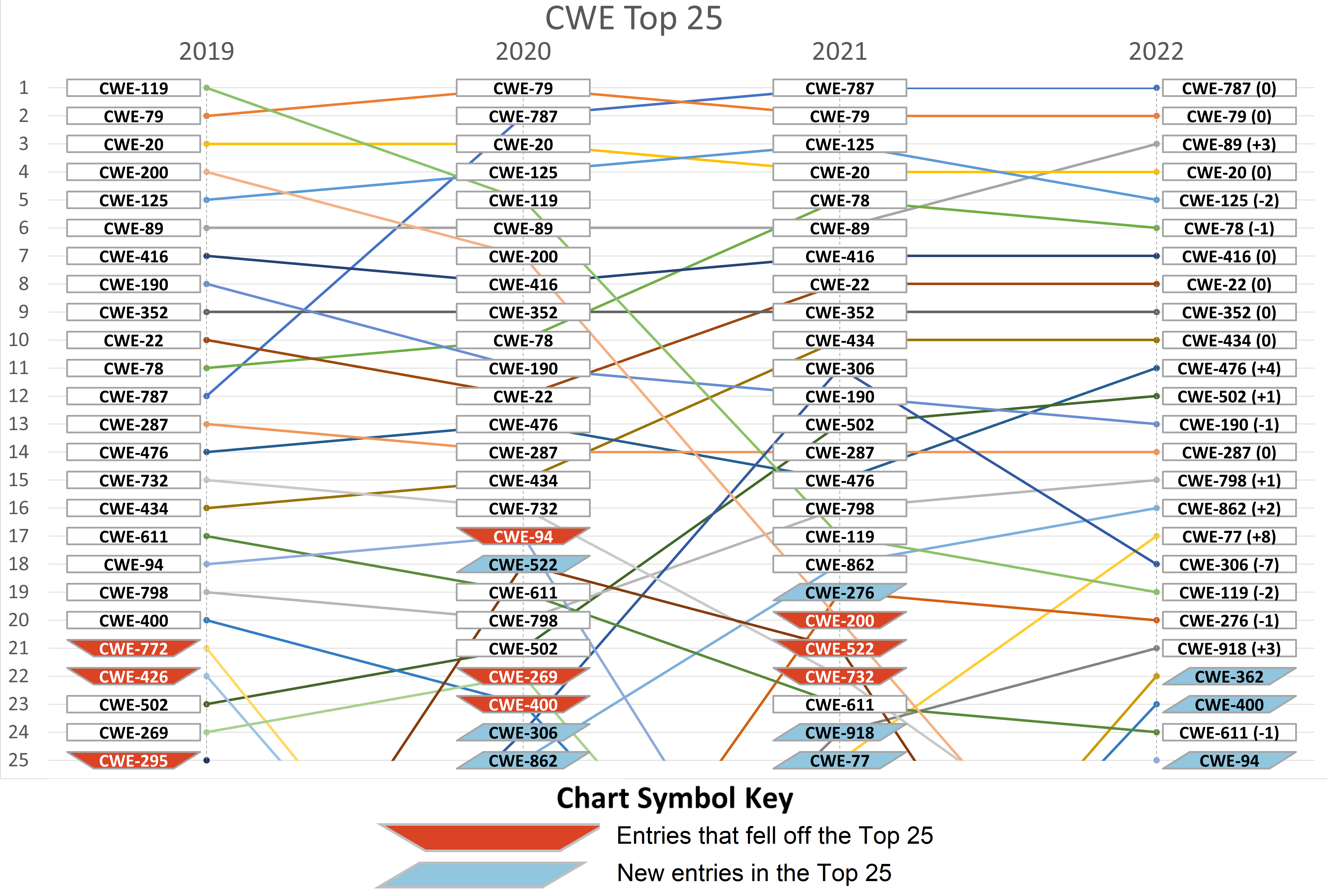

提出了前25名排名中的趋势图。请注意,这些数据包括来自CVE-2017-XXXX到CVE-2021-XXXX的数据(由于每个年度前25个列表的2年滑动窗口,因此。

- 有些下降是由于对1003和/或更多重点分析的变化而发生的。例如,在2019年,前25名团队花了很多时间来处理映射到类别,因此并未考虑所有课程。

- 从过去四年中的趋势图表中可以看出,重新映射分析在发现更多颗粒状映射方面具有良好的价值。与NIST NVD分析团队以及CNA和供应商社区合作,CWE团队的目标是达到基础级别的弱点,在今年的列表中可以看到改进。

第一个趋势图显示了从2019年前25名到2022前25位的重大变化。高级班级(例如CWE-119和CWE-200)的下降很陡峭,而转移和增加到基础水平弱点最为明显对于CWE-787和CWE-502等弱点。

第二张图表显示了从2019年到2022年的同比变化。人们可以看到2021年至2022年前10名的相对稳定性,以及CWE-502的稳定上升:“不受信任数据的避难所化”。。

前25名未来的机会

CWE很高兴与社区分享2022前25个最危险的软件弱点,团队希望列表,方法和补充信息提供洞察力,价值和实用性。对于有兴趣了解更多有关CWE团队在哪里看到新兴机会和未来25名列表的可能性的人,请访问以下各节补充详细信息页面:

补充细节 - 方法,复制,改进映射,未来

有关此工作的其他技术和流程详细信息,请访问

补充详细信息页面。Summary of topics:

致谢

2022 CWE前25名团队包括(按字母顺序排列):Alec Summers,Cathleen Zhang,Connor Mullaly,David Rothenberg,Jim Barry Jr.,Kelly Todd,Luke Malinowski,Robert L. Heinemann,Jr.和Trent Delor。NIST NVD分析团队的成员在前25名中包括Aleena Deen,Christopher Turner,David Jung,Robert Byers,Tanya Brewer,Tim Pinelli和Vidya Ananthakrishna。最后,还要感谢更广泛的CWE社区建议改进该过程。

档案

CWE的过去版本可在档案。