Miter参与回家

Miter参与是一个框架

为了计划和讨论对手参与操作

那使您能力到吸引您的对手

和实现您的网络安全目标。

![]() 滚动以了解更多!

滚动以了解更多!

工具

欺骗是一个过程,而不是火灾技术堆栈。

下面的工具将指导您完成该过程。

为什么要参与?

有了传统的网络防御,对手只需要正确一次…

…但是,随着对手的参与,对手只需要一次错了。

传统方法

- 安全周长

- 脆弱的内饰

- IP和数据是合法的,因此窃取此数据是对手的胜利

对手参与

- 安全周长

- 固定内部

- 并非所有的IP和数据都是合法的 - 窃取此数据确实不是保证对手获胜

传统方法

- 安全周长

- 脆弱的内饰

- IP和数据是合法的,因此窃取此数据是对手的胜利

对手参与

- 安全周长

- 固定内部

- 并非所有的IP和数据都是合法的 - 窃取此数据确实不是保证对手获胜

为什么参与适合您

弥合不同用户之间的差距,

吸引权力…

捍卫者

开始参与你的对手,构建功能每个操作,发展社区AE从业者。

决定者

改变您的网络策略,,,,获取信息而不是失去它,有效地领导您的组织。

供应商

提供更多的价值给您的用户,加快收养您的工具,以及评估和验证您的工具。

入门套件

我们的入门套件包含您需要的一切计划,执行和分析对手参与操作!

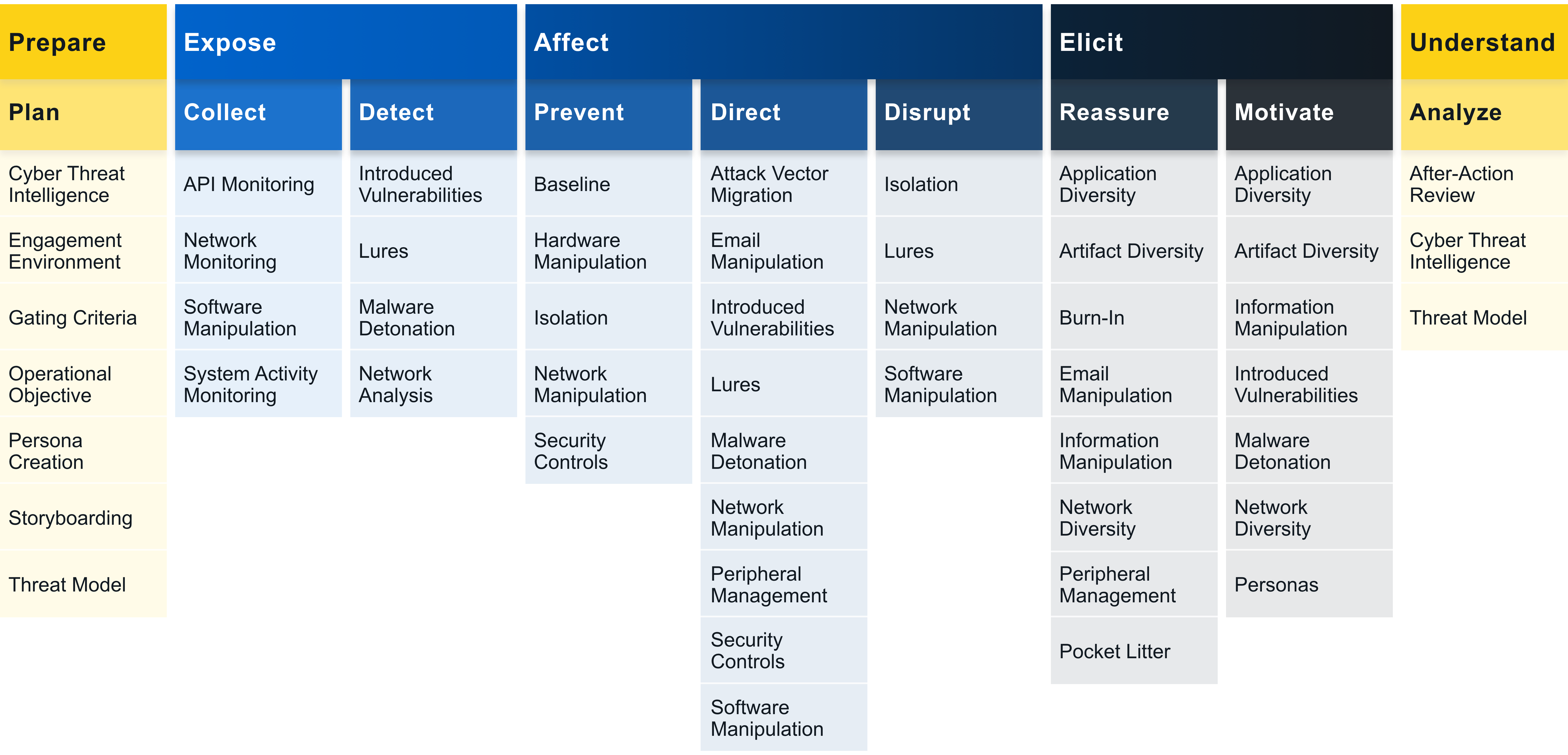

参与矩阵

参与为防守者提供目标驱动的方法…

…进化他们的防御并保持控制。

我们的参与故事

为什么要信任斜切?

我们的专家有使用对手参与来捍卫斜切十多年来。

下图显示,由Miter进行有或没有对手参与的Miter进行的九项启发操作聚集。在对手参与之前,MITER仅检测到初始IOC,平均每个操作约为两个。在对手互动之后,Miter平均每次操作能够收集40件新的Intel!

“与对手参与方法,您制作内部欺骗基础设施,使您能够暴露,操纵和理解您的对手。“

-Stan Barr博士,,,,首席科学家