矩阵

视图设置:

API的监控

ID: EAC0001

监控本地api,可以对手所使用的工具和活动。API监控包括捕获一个内部操作系统函数的用法,附带的参数和结果。当一个后卫捕获这些信息,收集的数据可以分析获得洞察敌人的活动水平比正常系统活动的监控。这种类型的监测也可以用来制造高保真检测。例如,后卫可以跟踪活动通过WinSock TCP API函数查看潜在的恶意网络活动或微量使用Win32 DeleteFile()函数来记录所有尝试删除一个给定的文件。

网络监控

ID: EAC0002

监控网络流量,以检测对手的活动。网络监控包括捕获网络活动数据,包括捕获服务器,防火墙,和其他相关日志。一名后卫可以将这些数据发送到一个集中的位置集合进行进一步分析。这种分析可以自动或手动。在这两种情况下,一个后卫可以使用网络监控识别异常交通模式,大型或意想不到的数据传输,和其他活动,可能揭露敌人的存在。监控是至关重要的维持态势感知对手的活动,以确保操作安全,对后卫的目标取得进展。小心操作前计划应该做适当仪器接触环境,确保所有关键网络流量被收集。网络监控的一些用例包括检测意想不到的出站流量,系统建立连接使用封装协议,知道对手C2协议。

系统活动监控

ID: EAC0003

收集系统活动日志,可以揭示对手的活动。捕获系统日志可以显示登录用户和系统事件等等。这样的后卫可以使用固有的系统日志研究收集第一手观察对手的行动和工具。这组数据可以发送到一个集中的位置进行进一步分析。仔细的规划应该用于指导系统日志收集和在什么水平。如果日志级别设置过高或过许多系统日志收集,后卫可能蒙蔽多余的数据。例如,了解对手的ttp将强调资源的对手可能会接触,因此系统日志可能捕获对手的活动。整体、系统活动监控是至关重要的维持态势感知的对抗性的活动,以确保操作安全与运营目标的进展。小心操作前计划应该做正确工具接触的环境。这将确保所有关键网络流量被收集。

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 凭据访问,国防逃税,特权升级,首次访问,持久性,影响 | 当对手与网络或系统资源时,他们很容易引发竞赛或从事容易检测,异常行为。 |

| 横向运动 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 指挥和控制,国防逃税 | 当对手利用或滥用系统功能、软件或其他资源,他们可能很容易受到监视或中间人操作。 |

| 持久性 | 当敌人收集操作工件时,他们很容易暴露他们的存在在使用或移动工件接触其他地方的环境。 |

| 凭据访问 | 当敌人使用之前被盗信息访问或横向移动在一个环境中,他们可能会揭示先前收集活动。 |

| 持久性 | 当敌人使用容易识别技术,或者生成signaturable模式数据流量,他们很容易检测活动。 |

网络分析

ID: EAC0004

分析网络流量来获得情报系统之间的通信。网络分析可以自动或手动任务审查系统暴露的对手之间的通信活动,如C2或漏出流量数据。这分析通常是通过捕获和分析交通线或从以前收集数据包捕获。在使用自定义协议时,防守队员可以利用协议解码器框架。这些定制的代码模块可以阅读C2运营商之间的网络流量和认识活动和植入。这些框架往往需要处理复杂的加密密码和自定义协议为分析师解释人类可读的格式。解码器创建需要植入恶意软件分析了解协议的设计。而高水平的技术成熟度需要创建这样一个解码器,一旦创建他们无价的后卫。例如,一个后卫可以使用一个网络协议解码解密捕捉数据并揭露敌人的C2或漏出活动。这些数据不仅提供精致的情报对敌人的通信渠道和目标偏好,但是它还提供了未来数据操作的机会进一步操作的目标。

鱼饵

ID: EAC0005

欺骗系统和工件旨在作为诱饵,面包屑,或者诱饵引出特定响应的对手。鱼饵是为了引出一个特定反应的对手。例如,这名后卫可能利用诱饵来启用或阻止对手的行动或鼓励或阻止特定动作或响应。鱼饵可以采用多种形式包括凭证、帐户、文件/目录,浏览器扩展/书签、系统流程,等等。无论形式,吸引提供机会的后卫开对手的行为结合的方式运作的结果。

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 凭据访问,发现,国防逃税,特权升级,横向运动,首次访问,持久性,集合,执行,指挥和控制,影响,侦察 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 凭据访问,发现,首次访问,横向运动,集合,指挥和控制,影响,侦察 | 当对手和参与互动的环境和人物,他们的未来的能力,目标和/或基础设施需求很容易受到影响。 |

| 凭据访问,横向运动,发现,执行,首次访问 | 当敌人使用之前被盗信息访问或横向移动在一个环境中,他们可能会揭示先前收集活动。 |

| 凭据访问,发现,横向运动,首次访问,持久性,国防逃税 | 当敌人发现启用,访问,或故意削弱/过于宽松的资源环境,他们很容易透露更多或更高级的功能,利用或使用说资源。 |

| 凭据访问,漏出,指挥和控制 | 当敌人收集操作工件时,他们很容易暴露他们的存在在使用或移动工件接触其他地方的环境。 |

| 集合,首次访问,影响,持久性,发现,侦察 | 当对手与网络或系统资源时,他们很容易引发竞赛或从事容易检测,异常行为。 |

| 漏出,指挥和控制,集合 | 当敌人试图漏出、操作或移动大量数据对象时,他们很容易浪费资源来完成这项任务。 |

| 指挥和控制 | 当对手漏出的数据,他们的数据很容易观察或通过中间人操作活动。 |

| 凭据访问 | 当敌人使用蛮力技术访问账户或加密数据,他们很容易浪费资源如果工件没有有效身份证件或其他方式。 |

| 持久性,国防逃税,凭据访问 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

| 首次访问 | 当对手保持顺路的网站,他们提供了一个途径开始活动和可能无法区分真正的和欺骗性的受害者。 |

| 首次访问 | 当对手保持驾车网站和收集信息关于潜在受害者,他们可能会揭示其目标偏好信息通过选择或拒绝一个任意的受害者。 |

| 首次访问 | 当对手保持顺路的网站,他们透露的信息目标的能力。 |

| 首次访问 | 当对手利用信任关系,如使用一个帐户访问或移动环境中,他们很容易引发竞赛或从事异常行为。 |

| 首次访问 | 当对手利用信任关系时,他们很容易收集和操纵信方提供的数据。 |

应用多样性

ID: EAC0006

现在的对手各种安装应用程序和服务。应用多样性提出了一系列软件目标的对手。一个目标系统上,后卫可以配置多个服务或软件应用程序。这种多样性可能不仅包括各种不同类型的应用程序,而且同一应用程序的不同版本。应用程序可以用来鼓励多样性通过提供广泛的攻击表面接触。通过监控对手活动在不同环境中,对手后卫能够获得信息的能力和目标偏好。例如,一个后卫可以安装一个或多个应用程序与各种补丁级别看到对手的反应不同的版本。另外,多样化的应用程序提供了多种途径的后卫提供额外的信息在一个操作。此信息可以用于引入额外的攻击表面,激励或使变得消极的对手,或进一步参与叙事。例如,如果对手接近发现可能引起怀疑的东西围绕一个目标,这名后卫可以添加一个事件到一个共享日历应用程序或一个消息在一个notes应用程序的系统将离线定期维护。有各种各样的系统上的应用程序提供了后卫与多个接触途径来处理任何事件发生在操作。 Finally, diversity can increase the adversary’s overall comfort level by adding to the believability of the environment.

老化

ID: EAC0008

运动目标系统的方式,它将生成理想的系统构件。老化包括运动系统创建的系统构件(如网页浏览历史,文件系统使用,或用户应用程序的运行。有时,老化可以通过简单地让系统或应用程序运行在较长一段时间。其他时候,后卫与环境产生老化的工件,例如当诱饵存款的后卫登录或访问一个假网站生成会话cookie和浏览器的历史。这些任务可以手动或通过自动化工具来完成。老化应该发生,继续试运行期间适当的操作。在老化过程中生成的工件可以安抚环境的对手的合法性通过创造一个有利的环境,更像一个真正的,住在系统或网络。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

电子邮件操作

ID: EAC0009

修改邮件环境中流动。邮件处理涵盖了各种方式邮件流环境中可以受到影响。电子邮件操作会影响邮件电器过程邮件流,邮件转发,或什么是邮件出现在收件箱中。邮件处理一个常见的用例是作为一个向量引入恶意软件到接触环境中。可疑的电子邮件可能会从生产邮箱并放在收件箱在订婚的环境。然后,任何可疑的附件或链接可能引爆从内部环境。作为另一个例子中,电子邮件在很长一段时间收集从一个合法的收件箱以外的环境可能会进入环境的环境中向对手的合法性通过创建一个邮箱,更像一个真正的,经长期使用的收件箱。

外围设备管理

ID: EAC0010

管理周边设备用于系统中的网络参与的目的。外围周边设备管理使用管理系统内接触的环境。后卫可以选择允许或拒绝使用某些类型的外设系统激励或使变得消极对手活动或直接对具体目标敌人。后卫也可以引入外设adversary-controlled系统,看看对手的反应。例如,后卫可以引入外部无线适配器,USB设备等来确定对手尝试使用它们用于漏出。另外,外围设备提供一个后卫的大道向对手提出新的或额外的信息。此信息可以用于引入一个额外的攻击表面,激励或使变得消极敌人活动,或进一步欺骗的故事。例如,后卫可能包括数据连接USB设备或舞台上一个重要的对话在外部连接摄像头或麦克风。根据这些数据的内容,对手可能会鼓励采取特定的行动和/或向环境的合法性。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 集合,漏出 | 当敌人发现启用,访问,或故意削弱/过于宽松的资源环境,他们很容易透露更多或更高级的功能,利用或使用说资源。 |

| 漏出,首次访问,指挥和控制,发现 | 当敌人使用硬件外设,他们必须依靠物理访问或控制何时何地有限硬件添加在目标网络相连。 |

| 首次访问 | 当对手与网络或系统资源时,他们很容易引发竞赛或从事容易检测,异常行为。 |

| 指挥和控制,发现 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 发现 | 当对手和参与互动的环境和人物,他们的未来的能力,目标和/或基础设施需求很容易受到影响。 |

| 集合 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

| 发现 | 当敌人移动数据通过网络或与远程资源交互,他们很容易受到网络操作等影响网络可用性、流量过滤,降解速度等。 |

口袋里的垃圾

ID: EAC0011

数据用于支持参与叙事。袋垃圾数据放在一个系统来帮助告诉参与叙事,增加环境的可信度,建立认知偏见和/或提高对手弱点的宽容环境。与诱惑,小东西不一定旨在鼓励对手采取特定的行动,而是它支持整个欺骗的故事。口袋里的废纸可以包括文档、图片、注册表条目,安装软件,记录历史,浏览历史,连接历史和其他敌人会存在用户数据在用户的电脑上。例如,一名后卫可能进行一系列的网络搜索浏览器生成工件,或分散各种照片和文档在桌面电脑感觉住在。

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 凭据访问,集合,发现,执行,首次访问,指挥和控制,影响,横向运动,侦察,国防逃税 | 当对手与环境交互或角色时,他们很容易收集,或以某种方式相互作用,操纵或假数据。在这些情况下的数据可能会增加他们对环境中的缺陷和改进的整体可信度诡计。 |

| 漏出 | 当敌人收集操作工件时,他们很容易暴露他们的存在在使用或移动工件接触其他地方的环境。 |

| 发现 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 影响 | 当敌人发现一组不同的访问目标资源和诱饵工件,他们很容易暴露目标的偏好和能力。 |

角色

ID: EAC0012

创建虚拟人类用户(s)通过结合了数据和行为模式。一个人物是用于建立背景信息的受害者增加目标的可信度。创建一个角色,后卫必须开发一个基本信息和种子的环境采用不同的数据支持这个故事。根据现实的需要,构建角色可以爱好的证据,支持社会和专业的交互,消费者事务、就业、浏览习惯,等。除了贷款合法性对环境,人物角色可用于直接接触对手,比如在网络钓鱼电子邮件交流。此外,角色可以改变环境中操作,比如添加或删除一个USB设备或引入新的诱饵文件或证书。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 发现,首次访问,集合 | 当对手与环境交互或角色时,他们很容易收集,或以某种方式相互作用,操纵或假数据。在这些情况下的数据可能会增加他们对环境中的缺陷和改进的整体可信度诡计。 |

| 首次访问,发现,持久性,影响 | 当敌人发现启用,访问,或故意削弱/过于宽松的资源环境,他们很容易透露更多或更高级的功能,利用或使用说资源。 |

| 首次访问,指挥和控制 | 当敌人发现一组不同的访问目标资源和诱饵工件,他们很容易暴露目标的偏好和能力。 |

| 发现,集合,侦察 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 指挥和控制,首次访问,执行,侦察 | 当对手直接交互与受害者,他们很容易被社会工程或者被意识到用户。 |

| 集合,凭据访问 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

| 凭据访问 | 当敌人收集操作工件时,他们很容易暴露他们的存在在使用或移动工件接触其他地方的环境。 |

| 侦察 | 当敌人收集目标信息开放或关闭数据来源,他们很容易被操纵或误导性的数据的影响。 |

| 侦察 | 当敌人从打开或关闭数据源收集目标信息,他们可能会透露自己的目标偏好。 |

恶意软件爆炸

ID: EAC0013

执行受控条件下的恶意软件分析其功能。恶意软件可以引爆控制和安全的环境。清晰的目标和安全程序应该建立在爆炸之前,确保操作集中和安全。恶意软件可以引爆的执行环境,从一种无菌商业恶意软件执行设备定制接触环境支持延长订婚了。根据经营目标,恶意软件的结果爆炸操作可以包括:收集新国际石油公司在动态分析,观察额外引爆ttp的恶意软件在目标丰富的环境中,和/或负面影响的对手和他们的操作。

软件操作

ID: EAC0014

更改系统的软件属性和功能达到预期的效果。软件操作允许后卫改变或替换元素的操作系统,文件系统,或其他软件安装和系统上执行。这些改变会影响输出,降低效率,和/或防止软件功能。例如,后卫可以操纵软件发现通过改变常用的输出命令隐藏合法系统和工件和/或揭示欺骗性构件和系统。或者,后卫可以改变密码策略的输出描述敌人试图强力凭证。这个操作可能导致对手浪费资源强力密码不准确的复杂性要求。如果后卫想降低软件的有效性,他们可能会削弱算法公开数据,存档,编码和/或加密。最后,为了防止软件功能完全,后卫可能导致失败在软件通常用于删除数据或隐藏对手工件。对于一些软件操作使用情况下,它可能会改变,这样对手行为和合法用户操作的处理方式不同。例如,这名后卫可以显示所有文件从一个图形应用程序时但隐藏文件或介绍诱饵文件将通过一个终端命令时。这个设置允许合法用户访问文件系统,同时为对手使用反向shell操作访问。

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 指挥和控制,集合,国防逃税,发现,执行,横向运动,特权升级,影响,持久性 | 当对手利用或滥用系统功能、软件或其他资源,他们可能很容易受到监视或中间人操作。 |

| 发现,特权升级,影响 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 发现 | 当对手和参与互动的环境和人物,他们的未来的能力,目标和/或基础设施需求很容易受到影响。 |

| 发现 | 当敌人发现一组不同的访问目标资源和诱饵工件,他们很容易暴露目标的偏好和能力。 |

| 首次访问 | 当对手与网络或系统资源时,他们很容易引发竞赛或从事容易检测,异常行为。 |

| 凭据访问 | 当敌人使用蛮力技术访问账户或加密数据,他们很容易浪费资源如果工件没有有效身份证件或其他方式。 |

| 持久性,国防逃税 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

信息操作

ID: EAC0015

隐藏和显示事实和小说来支持一个欺骗的故事信息处理是用于支持参与叙事和直接影响对手的活动。披露的事实和小说可以用来调整环境中的对手的信任。隐瞒事实和小说可以用来调整对手对环境的不确定感。透露事实可能包括操作系统类型和版本、地理位置、硬件类型和版本,账户,证书,等等。揭示了小说的内容可能包括诱饵文件、电子邮件、消息等。揭示了事实和小说可能是也可能不是认为的对手。如果敌人相信透露事实或虚构,它可能借给信誉环境或鼓励一个特定的行动。如果敌人怀疑或不相信透露事实或虚构,它可能削弱对手的信任环境或阻止特定的行动。因此,揭示事实和小说可以用来调整对手的信任环境中支持业务目标的方式。

隐藏事实可能包括虚拟化系统伪装成物理系统,监控软件,或收集工作。藏小说可能包括一个加密的,有趣的是,诱饵文件或部分删除电子邮件线程引用高价值,但诱饵,资产。隐瞒事实和小说可能会或可能不会被敌人发现。如果敌人发现隐瞒事实或虚构,它可能增加环境和影响对手的模棱两可的不确定性。这样,隐瞒事实和小说可以用来调整模棱两可和影响对手的不确定性的方式支持业务目标

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 指挥和控制,集合,漏出,横向运动,发现,影响 | 当敌人发现一组不同的访问目标资源和诱饵工件,他们很容易暴露目标的偏好和能力。 |

| 集合,发现,国防逃税,执行,影响,侦察 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 集合,发现,执行,国防逃税 | 当对手和参与互动的环境和人物,他们的未来的能力,目标和/或基础设施需求很容易受到影响。 |

| 集合 | 当敌人收集操作工件时,他们很容易暴露他们的存在在使用或移动工件接触其他地方的环境。 |

| 执行 | 当对手直接交互与受害者,他们很容易被社会工程或者被意识到用户。 |

| 侦察 | 当敌人收集目标信息开放或关闭数据来源,他们很容易被操纵或误导性的数据的影响。 |

| 侦察 | 当敌人从打开或关闭数据源收集目标信息,他们可能会透露自己的目标偏好。 |

| 国防逃税 | 当敌人发现启用,访问,或故意削弱/过于宽松的资源环境,他们很容易透露更多或更高级的功能,利用或使用说资源。 |

网络操作

ID: EAC0016

更改网络属性和函数来达到预期的效果。网络操作允许后卫节流网络速度,部分网络,保持独特的IP寻址方案,添加一个杀死开关切断网络访问,等等。这些类型的操作会影响对手的能力实现自己的经营目标,导致资源成本增加,迫使他们改变策略,或者完全阻止他们。例如,一个后卫可以限制允许的端口或网络请求迫使对手改变他们的计划C2或漏出通道。作为另一个例子,一名后卫可以允许或拒绝出站SMB请求从网络影响的成功迫使身份验证。此外,这名后卫可以降低网络速度和可靠性对资源成本作为对手漏出大量的数据。最后,后卫可以阻止主要C2域和ip来确定对手额外的基础设施。虽然有一系列的网络操作选项,在所有情况下,后卫有机会学习或影响对手的操作环境。

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 指挥和控制,漏出,发现,横向运动,集合,凭据访问,首次访问,影响,侦察,国防逃税 | 当敌人移动数据通过网络或与远程资源交互,他们很容易受到网络操作等影响网络可用性、流量过滤,降解速度等。 |

| 指挥和控制,漏出 | 当对手漏出的数据,他们的数据很容易观察或通过中间人操作活动。 |

| 横向运动 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

| 指挥和控制 | 当敌人试图漏出、操作或移动大量数据对象时,他们很容易浪费资源来完成这项任务。 |

| 指挥和控制,执行 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

| 指挥和控制 | 当敌人使用容易识别技术,或者生成signaturable模式数据流量,他们很容易检测活动。 |

硬件操作

ID: EAC0017

改变系统的硬件配置与设备限制敌人能做什么。硬件操作可以包括物理调整或配置更改的硬件环境。这个操作可以包括物理删除系统的麦克风、摄像头,车载无线网络适配器等禁用这些设备或使用软件控制。这些类型的操作会影响对手的能力实现自己的经营目标,导致资源成本增加,迫使他们改变策略,或者完全阻止他们。硬件操作通常需要保持运行安全。例如,如果操作包括恶意软件爆炸使用笔记本身体位于一个共享空间,这名后卫很可能不会有能力隐藏的合法的对话和个人空间中。除非后卫可以控制背景声音和视觉效果,可能太冒险离开摄像头和麦克风连接到机器。

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 集合 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

安全控制

ID: EAC0018

改变安全控制使系统或多或少容易受到攻击。操纵安全控制包括制定系统的安全设置的配置更改,包括修改组策略禁用/启用自动运行对于可移动媒体,收紧或放松系统防火墙等。这样可以加强安全控制来阻止或防止对手的活动。相反,安全控制可以削弱或鼓励或使对手活动离开过分宽松。加强安全控制通常可以通过实施任何横切ATT&CK中描述的措施之一。为缓解策略的完整列表见https://attack.mitre.org/mitigations/enterprise/。而放松安全控制似乎是显而易见的(即。,simply don’t employ a given mitigation strategy), there is an additional level of nuance that must be considered. Some security controls are considered so routine that its absence may be suspicious. For example, completely turning off Windows Defender would likely raise the adversary’s suspicion. However, it is possible to turn off Windows Defender in certain shared drives to encourage adversary activity in predetermined locations. Therefore, it will likely be far less suspicious to turn off Windows Defender in a single directory or share. When assessing the likelihood that removing a given security control is overly suspicious, it is important to consider how prevalent that security control is, the target adversary’s sophistication, and the engagement narrative.

| ATT&CK®策略 | 对手的弱点了 |

|---|---|

| 集合,国防逃税,执行,特权升级,横向运动,持久性,凭据访问,发现,首次访问,影响 | 当敌人发现启用,访问,或故意削弱/过于宽松的资源环境,他们很容易透露更多或更高级的功能,利用或使用说资源。 |

| 指挥和控制,国防逃税,执行,特权升级,横向运动,首次访问,持久性,凭据访问 | 启用当敌人依赖特定的资源,访问,和/或脆弱,他们很容易操作被中断,如果资源被禁用,删除,或者无懈可击。 |

| 漏出,国防逃税 | 当敌人发现的但有价值的数据,他们很容易浪费资源或暴露的额外的功能,以访问内容。 |

| 执行,特权升级 | 当对手利用或滥用系统功能、软件或其他资源,他们可能很容易受到监视或中间人操作。 |

| 凭据访问 | 当敌人移动数据通过网络或与远程资源交互,他们很容易受到网络操作等影响网络可用性、流量过滤,降解速度等。 |

| 特权升级 | 当对手与环境交互或角色,他们很脆弱,当他们收集、观察或操作系统构件或信息。操纵数据可能会导致他们披露行为,对目标使用额外的或更高级的功能,和/或影响他们的居住时间。 |

基线

ID: EAC0019

识别关键系统元素建立一个基线,准备重启系统,必要时基线。确定系统基线,后卫必须识别软件和配置元素的一组目标至关重要。后卫必须定义适当的值和准备运行的系统重置为其预期的状态。恢复到基线配置时可以基本恢复的操作环境安全状态或希望把成本强加于对手,防止他们的活动。例如,对手的后卫可以看制造环境的变化,然后恢复环境的目的,要么迫使对手目标网络或显示一个新的,其它地区可能更先进,TTP。基线值也将是至关重要的术后在分析环境随时间的变化。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

隔离

ID: EAC0020

配置设备、系统、网络等控制活动和数据,从而防止订婚的扩张超出预期的限制。使用隔离,一个后卫可以限制恶意行为的有效性和范围和/或降低意外风险敞口。当一个系统或资源是孤立的,后卫可以观察到对手的行为或工具有限,或没有,横向运动允许。例如,一个后卫可能引爆一个恶意软件在一个孤立的系统来执行动态分析与其他网络资源没有风险。确定哪些系统应该被隔离在一个操作是一个重要的决定在计算可接受的操作风险。然而,如果对手期望找到一个完整的企业网络,而是发现只有一个孤立的系统,他们可能不感兴趣与目标。平衡可接受风险、可信度和操作目标是至关重要的在确定如果或者当一个系统应该被孤立。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

攻击向量迁移

ID: EAC0021

移动恶意链接,文件,或设备从其预期位置为执行/订婚系统或网络使用。当后卫迁移攻击向量时,后卫拦截恶意元素移动到一个安全的环境,如在一个假的网络诱骗系统,持续接触或分析。后卫可以选择攻击向量迁移,这可能出现在网络钓鱼电子邮件的形式,可疑的邮件附件,或恶意的美国标准局。例如,一名后卫可能将可疑附件从企业邮箱收件箱系统上,而在企业IP空间,完全从企业网络分段。这个隔离的环境将允许敌人横向移动整个环境没有风险的企业资源。决定订婚应该搬到订婚时环境是一个重要的决定在计算可接受的操作风险。然而,如果对手发送一个自定义的恶意软件样本来钓鱼的受害者,但最终发现自己在一个不相关的受害者,他们可能是可疑的。平衡这个可接受风险,可信度和操作目标是至关重要的在确定如果或当迁移攻击向量。

工件的多样性

ID: EAC0022

呈现出对手的各种网络和系统构件。工件多样性意味着呈现多个网络和系统构件的对手包括账户、文件/目录,凭证、日志、网络浏览历史,浏览器cookie等。这些构件可以创建合法的产品随着时间的推移自然使用的结果或手动添加到环境的后卫。工件的多样性可以用来鼓励对手通过提供广泛的攻击表面或接触可以增加对手的整体舒适度增加可信度的环境。此外,这些工件可能会吸引来自对手旨在引起一种特定的响应。在任何情况下,通过监控对手活动在不同环境中,这名后卫可以获得敌人的能力和目标偏好的信息。例如,一个后卫组可以包含不同的帐户和凭证,然后监测,以确定哪些账户在未来对手的目标。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

介绍了漏洞

ID: EAC0023

有意引入对手利用漏洞到环境中。通过故意将缺陷引入接触环境,后卫可以尝试激励目标特定资源的对手。这个目标可以将对手向一个特定的资源,或者从另一个资源。在其他时候,后卫可能引入漏洞的意思是鼓励对手揭示目标偏好,可用的功能,甚至影响将来的目标决策。操作目标将推动后卫介绍如何以及为什么接触环境中的安全漏洞。

| 参考链接 |

|---|

| 请继续关注更多的参考链接这个活动! |

运营目标

ID: SAC0001

定义你的对手的目标所需的最终参与操作。操作目标是目标(s)驱动所有的敌人使用的方法和活动参与操作。阐明操作目标允许后卫调整他们的行为达到理想的最终状态。有三个高层接触目标对手接触操作:网络上的公开的敌人,影响网络上的对手,对手或引出新的信息。这些大的主题应该帮助后卫创造更多的集中操作的目标。例如,现实的操作目标包括:保护特定的高价值技术或人通过公开的敌人瞄准技术或人,防范内部威胁的影响对手窃取敏感数据的能力,或增加后卫的理解景观的威胁引发新的对手ttp,等的每一个行动计划,执行,分析手术应该与业务目标保持一致。在早期定义这一目标是很重要的。输入任何涉及利益相关者应该考虑在选择操作的目标。

创建角色

ID: SAC0002

计划和创建一个虚构的人类用户通过结合种植数据和显示行为模式。角色创造的过程规划和创建所需的角色支持参与叙事。这个过程应该通知以前生成的威胁模型的对手后卫的目标。例如,如果对手目标特定行业,创建的角色可能看起来像在这个行业工作的人。角色概述应包括角色本身的基本信息,如他们的名字,他们的关系对环境和地理位置。通常,尤其是短期接触操作,这些人格特质可以广泛。例如,角色不太可能用于短期ransomware爆操作需要很多细节是有效的。内幕威胁保护操作,然而,对于一个长期的后卫可能需要创建一个角色的在线公司的员工,包括姓名,生日,地址,等等许多因素应该考虑当决定深入角色,包括复杂的对手,后卫资源,参与叙事。一旦人格特质决定,计划过程应该确定这些特征将如何体现在环境中。角色创建运行一个操作是很重要的,因为通过角色通常是主要的运动方式,这名后卫与对手或改变环境中操作。仔细的规划是很重要的角色可以是资源密集型的创建和维护,可以揭示诡计如果发现假的对手。

故事板

ID: SAC0003

计划和创建欺骗的故事。故事板是一个过程,通过一系列事件创建欺骗的故事,交互,角色的生活模式等。故事板的很大一部分是创建这种模式的生活角色(s)使用该系统。生活的模式可以包括行为如使用电子邮件或聊天软件,浏览互联网,使用系统软件,或身体移动设备(移动设备和笔记本电脑的特别重要)。后卫必须确定角色的行为和其他活动在环境中会生成。角色可以自动生成工具,与人类操作员手动,或两者的结合。后卫资源的可用性可能会大大影响手动执行行为的频率。并不是每一个行动的环境需要提前计划。然而,这名后卫应该大致将采取什么行动。设置一个故事板在规划过程的早期将允许操作顺利进行,效率,最重要的是,始终如一,无论运营商,为了不暴露的诡计。

网络威胁情报

ID: SAC0004

可操作的知识分析对手的过程和他们的恶意活动,让防守队员和他们的组织来减少伤害通过更好的安全决策网络威胁情报(CTI)允许组织理解景观的威胁。CTI数据可以通过开放和闭源研究的结合。此外,它可以补充与内部和外部威胁情报提要,包括信息从先前参与操作。理解通过CTI数据允许后卫识别和理解目标对手对于一个给定的操作。例如,如果后卫的目标操作的结果是网络上公开的敌人,这名后卫应该优先考虑对手历史目标组织或类似的组织和/或显示ttp可能逃避当前的防御。此外,故事板应该看看CTI数据为目标作出明智的判断对手的对手可能在环境和如何应对他们的发现。一旦一个或多个敌人被选为目标的对手,有关CTI数据应该指导参与的创建环境和故事板包括硬件和软件需求,现实主义要求的水平的鱼饵和小东西,和可接受的操作风险。这个定义被横切ATT&CK基于提供的工作。

控制标准

ID: SAC0005

定义的一组事件,导致unnegotiable暂停或结论。控制标准的事件或一系列事件同意unnegotiable立即暂停或停止操作。有时,这些事件包括成功完成约定的操作目标。其他时候,这些事件可能表示已经达到了一个很难停止行动。这通常站是必要的,因为未来的运行安全不能得到保证。另外,操作可能需要结束,因为事件发生在可接受的风险大于达成协议。最后,它可能是,如果对手经营下去,他们可能会学到一些东西的后卫不想让他们知道。多方的技术操作,英特尔威胁,法律和管理的角度应该包括在定义控制标准。例如,如果敌人开始使用接触环境作为一个平台来操作对其他目标,利益相关者可以决定的操作必须暂停,直到不可接受的交通阻塞。定义操作控制条件是一个重要的步骤,以确保操作安全。

回放审查

ID: SAC0006

的经营活动。事后回顾(AAR)是机会团队审查操作的事件,以确保战略的进展结果。这回顾可以包括整个操作过程的回顾从规划、实施、执行、和影响。除了操作本身,AAR是一个重要的时间评估运营团队的沟通和团队合作和所有利益相关者的贡献。在AAR应该发生在手术结束时,定期评审期间长时间运行的操作是至关重要的,以确保一致性和操作目标的进展。

参与环境

ID: SAC0012

设计为操作系统和网络。接触环境的精心设计,高度检测系统设计engagement-by-engagement基础上参与叙事的背景。实际的环境,对手将在运作。确保接触环境是很重要的补充,而不是竞争,参与叙事。此外,这些系统应该提供渠道,允许必要的目标对手运动在整个环境中,根据需要来满足操作的结果。

虽然不是严格的接触环境的一部分,收集系统是一套系统用于收集工件和其他数据从一个操作监控订婚,确保操作安全。重要的是要考虑收集系统,同时设计参与环境。通过设计这些环境同步,后卫保证接触环境可以被监视的各个方面。这是必要的,以确保操作仍在交战规则设定的护栏。例如,可利用的资源、能力或技能可能会限制资产的类型,或大小,接触的环境。

威胁模型

ID: SAC0009

一个风险评估模型组织的优点和缺点除此之外,威胁模型要求后卫评估的优势,劣势,和他们自己的组织的重要性,包括值得信赖的合作伙伴,基础设施和关键网络资产。这种理解会通知运营目标,概述了后卫的攻击表面和突出区域可能是特别感兴趣的一个给定的对手。组织的威胁模型应该被理解的操作的驾驶操作客观结论的发展和重新审视一个操作,确保操作结果捕获。这些过程的定义和通知组织的威胁模型应能使更好的安全决策未来业务和其他组织。

收集

ID: EAP0001

收集对手的工具,观察策略,和其他原始情报收集对手的活动。收集活动是用来收集信息的敌人或他们的活动。这个集合包括收集系统日志、网络流量、对手的工件,或者其他的数据可以用来揭露敌人的活动。在许多情况下,收集活动也是良好的网络安全实践。然而,在进行中,这些活动将只关注的交点否认,欺骗,和对手参与技术和公开对手后卫的能力。

检测

ID: EAP0002

建立或维护意识关于对手的活动。检测活动重点监控对手后卫的能力活动在一个环境中,常常通过创建高保真检测。这些检测可以在几个方面。例如,一个后卫可以部署鱼饵的竞赛环境。这名后卫可能创建自定义警报基于ttp或引爆国际石油公司期间观察到的恶意软件操作。最后,这名后卫可能写客户解码器对恶意流量分析和预警。

在所有这些情况下,检测活动允许后卫产生高保真警报监视敌人的活动。经常检测活动也是良好的网络安全实践。然而,在进行中,这些活动将只关注的交点否认,欺骗,和对手参与技术和公开对手后卫的能力。

防止

ID: EAP0003

阻止对手的全部或部分进行操作的能力。预防活动集中在阻止对手按计划开展工作的能力。后卫几乎可以身体或删除或禁用资源,加强安全控制,或以其他方式损害对手的运营能力。后卫可能阻止敌人操作迫使他们揭示不同,可能更高级的功能。此外,一个后卫可以使用预防活动来阻止敌人操作对一个具体的目标。在这种情况下,后卫可能试图鼓励对手集中在接触的环境。有更多的预防活动,也是良好的网络安全实践。然而,在进行,我们的重点是活动的一个子集。那些只关注的交点否认,欺骗,和对手参与技术和影响对手后卫的能力。

直接

ID: EAP0004

鼓励或阻止对手进行操作。方向活动关注移动对手朝向或远离一个路径。这迫使方向可以通过删除或禁用一些资源,同时添加或使他人。后卫可以添加诱饵或操纵环境试图引起特定反应的对手。此外,这名后卫可以加强一些安全控制而让其他的过度宽容或削弱。最后,后卫可以通过移动身体移动对手威胁预期的环境和安全的参与环境。例如,一个可疑的电子邮件附件可以从目标到订婚环境进行分析。不管方向是如何实现的,后卫希望迫使对手采取意想不到的行动目的或停止行动。

破坏

ID: EAP0005

削弱敌人的能力进行操作。破坏活动是用来阻止或阻止敌人进行部分或全部的任务。这一中断可能会增加,所需的技能,或资源的对手来完成特定的任务。例如,一个后卫可能降低网络速度的对手试图漏出大量的数据。第二个例子,后卫可能操纵发现常用命令的输出显示目标不存在或隐藏真正的目标。在这两种情况下,对手可能浪费资源作用于局部或伪造数据。中断可能还包括种植设计错误信息影响对手的决策者做出错误的决定或浪费资源。

安抚

ID: EAP0006

真实性欺骗性组件添加到使敌人相信一个环境是真实的。保证活动是用于添加真实性欺骗性的组件来降低环境的对手对合法性的怀疑。活动包括添加实际的用户帐户、文件系统活动和任何其他内容,敌人可能期望找到系统上。这些活动可能会增加新的构件,如外围设备和小东西,而隐瞒他人,如最近的环境是如何站起来。如果操作正确,让敌人可能有助于让他们感觉更舒服在着陆在一个新的环境。舒适的最初水平可以帮助锚环境中的对手,增加他们的宽容后来发现的缺点或弱点。

激励

ID: EAP0007

鼓励一个对手进行部分或全部任务。激励活动是用来鼓励敌人进行部分或全部任务通过提供一个目标环境。要做到这一点,这名后卫可以使用应用补丁的版本的操作系统和软件,删除端点检测软件,并使用弱密码。此外,后卫打开防火墙端口,可以添加代理功能,或引入元素,敌人可以很容易地利用绕过障碍在他们的操作。最后,后卫可以包括诱人的数据环境,鼓励对手窃取数据。

计划

ID: SAP0001

识别并使手术与理想的最终状态。计划是用来确定和调整经营战略目标的上下文中。通过帮助后卫首先确定自己的目标,计划确保所有参与活动集中,推动进步。此外,规划确保后卫可以整合各种利益相关者的投入开始操作,确保操作高效、有效和安全。最后,规划活动确保每个操作是根据过去的成功和失败的学习操作。

分析

ID: SAP0002

回顾性研究获得的信息从一个操作。分析是用于聚合、检查和评估一个操作的结果。分析是有用的为提高后卫的安全态势的合成操作数据。此外,分析可用于将数据转化为可操作的情报对敌人的动机,行为,策略和技术。后卫可以使用分析洞察对手活动,因此通知检测和分析改进。回顾一个操作的执行也为团队提供了反馈改善未来的业务质量。最后,分析活动确保每个操作是根据过去的成功和失败的学习操作。

暴露

ID: EGO0001

揭示的存在持续的对手操作。公开是关于发现先前未被发现的敌人从事两个行为之一。首先,对手可能会试图访问网络。第二,对手可能是目前在网络上操作。对手行为的两个类别包含漏洞,可以便于后卫试图揭露敌人。

例如这样的脆弱,当一个对手与网络或系统资源,他们很容易引发竞赛。后卫可以和泄漏假凭证内外的网络。的后卫可以监控使用这些凭证。然后,当敌人使用一个假的证书,这名后卫将收到一个高保真警觉。此外,如果凭证是独一无二的,后卫可能能够发现如何以及何时敌人收集了凭证。每当一个后卫试图与一个对手,运行安全是至关重要的。维护安全,这是一个最佳实践来监视敌人,因为他们在订婚的环境下运作。此外,这名后卫必须能够观察对手。因此,收集和检测活动通常可以利用即使后卫可能有其他战略目标。

参与定义了两个方法使暴露目标的进展。

集合允许对手的后卫来捕获和审查数据产生在他们的操作。

检测需要收集数据,然后将它转变成一个警告的后卫可以使用自己的优势。

在许多情况下,支持这样的活动收集和检测方法也是良好的网络安全实践。然而,在进行中,这些活动将只关注的交点否认,欺骗,和对手参与技术和公开对手后卫的能力。

影响

ID: EGO0002

对对手操作造成负面影响。影响最终是要改变成本价值命题网络操作的对手。后卫可能希望增加对手的经营成本或降低的价值来源于他们的操作。例如,后卫可以产生负面影响对手的网络业务驱动的资源成本做操作通过减慢或选择性地重置连接影响漏出。这种类型的活动增加对手的时间目标和浪费资源。压低偷来的数据的价值,一个后卫可以提供一个对手故意相互矛盾的信息。提供这些信息需要一个对手,要么选择相信一块数据,漠视,收集更多的数据,或继续与不确定性。

所有这些选项增加运营成本,降低收集的数据的价值。参与定义了三种方法对影响目标取得进展。

预防重点是建立移植,阻止敌人的行动的一部分甚至开始。

直接,试图操纵敌人变成一个更好的位置的后卫。

敌人破坏,试图引起问题的操作。

引起

ID: EGO0003

了解对手的战术、技术和程序(ttp)。引起鼓励对手透露更多或更高级的ttp和目标而在defender-controlled接触环境中进行操作。这些高保真,合成接触环境具有独一无二的定制与特定的对手。它们可能包含的组合文件,浏览器工件等向敌人,减少猜疑。进一步,他们可能提供诱人的数据和可利用的漏洞来激励一个对手后卫的环境中运作。

这些环境可以是左晃,即。,蜜罐。其他时候,后卫可能self-infect与恶意软件。在这两种情况下,观察敌人,因为他们经营可以为组织提供可操作的网络威胁情报和潜在对手的目标的理解。

参与定义了两个方法对引起的目标取得进展。

安心专注于提供一个环境,减少对手的怀疑,会议预期和工件创建一个丰富的环境。

动机旨在创建一个目标丰富的环境,鼓励对手参与新ttp。

准备

ID: SGO0001

帮助后卫思考他们想要完成的操作。准备用于确保后卫驱动器的进展在对手接触操作所需的最终状态或战略目标。为了支持这一目标,后卫必须首先生成一个明确的组织和景观的威胁。这种理解应该包括他们当前的安全状况,包括优点和缺点,和优先级网络资产的库存,包括关键知识产权。这名后卫应该检查和更新任何确定的敌人的威胁模型。

这些各种评估和模型应该使后卫来识别他们的战略目标。在这一点上,所有的活动都应该符合这一目标。一旦选定一个目标,这名后卫必须努力计划操作通过识别目标对手,创造必要的角色,生成一个操作板,等。最后,关键利益相关者应该呼吁建立运行安全规则和可接受的风险。在规划过程中的每一步,后卫应该把情报获得从之前的操作,以确保未来的操作可以更有效和高效地运行。

参与定义了一个单一方法使进展目标做准备。

计划集中一起收集各种现有的情报来源告知战略目标的选择,然后来推动这一目标的进展。

与参与的目标,只有一个方法做准备。这个激光焦点是有意参与的第一个版本。

参与旨在强调否认,欺骗,和对手参与活动不能被视为“发射后不管”。与许多防御技术,这些活动必须被认为只有在上下文中如何通知和驱动更大的战略目标的进展。为此,准备采取的行动是必要的,以确保每一个订婚操作驱动的进展一个统一的目标。

理解

ID: SGO0002

确保这名后卫是捕获、利用和提炼知识学会提高后卫的姿势。理解框架如何收集原始操作输出,合成,用来告知未来业务和防御策略。理解目标帮助后卫评估其战略目标的进展。在其核心,了解目标确保操作输出可以连接到和形成更大的战略。要做到这一点,这名后卫必须来自一个操作的原始输出变成有用的和可操作的情报。这些输出可能的形式收集PCAP,日志,定性后卫观察,等。应用分析原始数据可以帮助这名后卫将数据映射到对手的行为。现在的行为可以进行分析说明的情报,并告知现有的威胁模型。例如,后卫可能看原始PCAP数据并确定一个新的IP地址的对手使用漏出。国际奥委会可以添加到现有的威胁模型。应用行为分析数据后,对手的后卫可能会看到使用了一种新的防御逃避技术。在这种情况下,后卫更新威胁模型应该包括这个新的情报。 At this point, the defender should assess if this new intelligence will affect any ongoing operations. For example, the defender should ensure that current collection efforts will detect this new TTP. Other opportunities to increase the defender’s understanding post-operation include efforts to refine and update individual engagement activities based on qualitative and quantitative outputs. The defender can reflect on how the overall engagement went and refine future activities to maximize the usefulness. Finally, the defenders should assess their own coordination and communication. Teamwork is essential during an operation. The defender should seek to improve coordination and skills with each operation. Engage defines a single approach to make progress towards the Understand goal.

分析,重点是将原始输出转化为有用的情报,驱动未来的进步。

与接触目标,明白只有一个单一的方法。这个激光焦点是有意参与的第一个版本。参与旨在强调否认,欺骗,和对手参与活动不能被视为“发射后不管”。与许多防御技术,这些活动必须被认为只有在上下文中如何通知和驱动更大的战略目标的进展。为此,分析是至关重要的原始操作输出变成智能驱动这些战略目标的进展。

快到了!

这个活动还没有可用的描述。

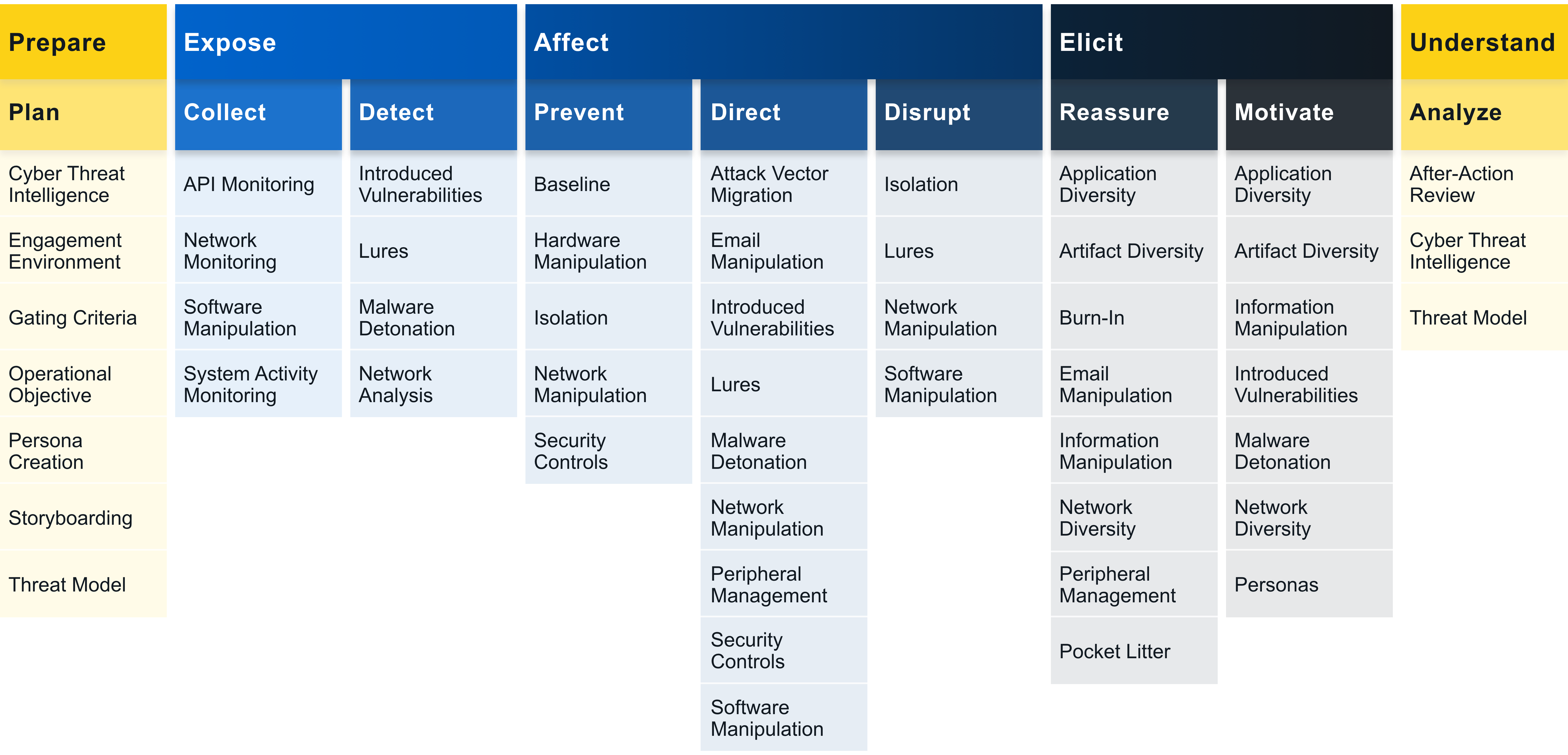

点击图像以扩大